28 мая 2025

Организация филиальной сети по технологии SD-WAN на основе NGFW FortiGate.

В общем случае.

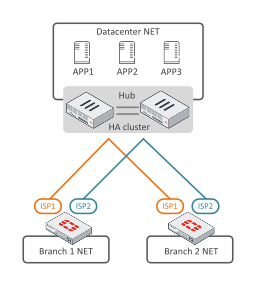

Разберем типовую для крупного бизнеса задачу: объединение центрального офиса и филиалов в единую, защищенную VPN сеть. В проектах подобного рода под «центральным офисом» обычно подразумевается дата-центр компании (colocation или on prem), а под филиалом — любая точка, с которой «центральный офис» должен быть связан: от банкомата/киоска самообслуживания, до полноценного офисного здания или производственного комплекса. Вне зависимости от количества площадок потребуется объединить и объемов трафика, которые будут передаваться между ними для данной сети характерно несколько базовых принципов:- Все ресурсы компании, к которым необходим постоянный доступ, размещаются в дата-центре (если того прямо не запрещают требования безопасности).

- Права на доступ к сетевым ресурсам для пользователей сети должны выдаваться по принципу наименьших привилегий, контроль должен осуществляться как можно ближе к пользователю.

- Трафик компании должен быть защищен при помощи туннелирования.

- Все критически важные каналы должны быть зарезервированы, переключение между ними должно осуществляться автоматически с даунтаймом не превышающим допустимых значений.

- Те же правила распространяются на трафик, передающийся между филиалами.

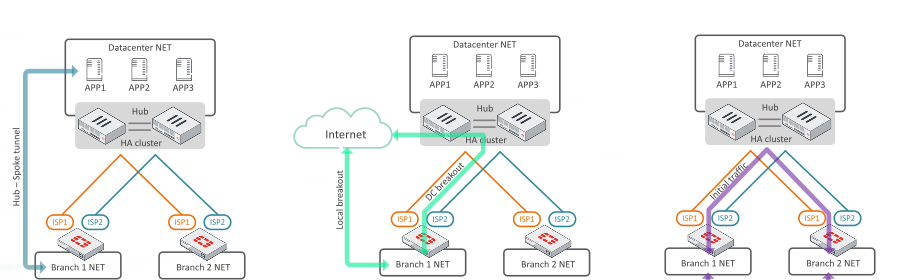

- Трафик между ресурсами дата-центра и филиалом (Hub-Spoke).

- Интернет трафик. Причем в зависимости от требований бизнеса, доступ в Интернет может предоставляться как локально (local breakout), так и через дата-центр. Второй вариант применяется когда требуется централизованное управление интернет трафиком на NGFW дата-центра.

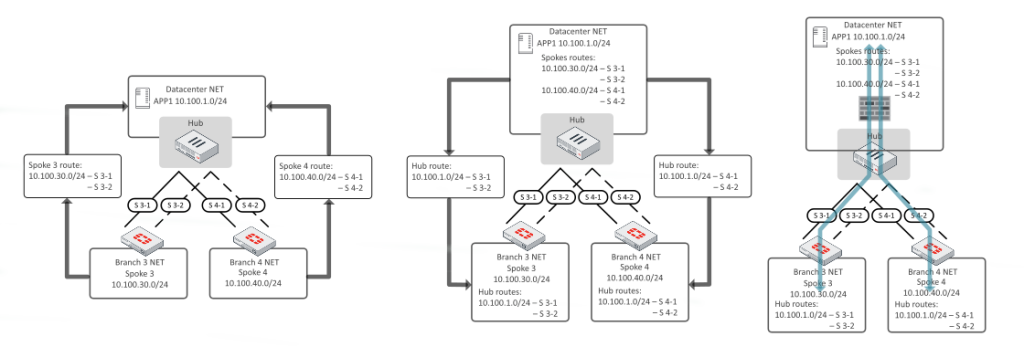

- Трафик между филиалами. (Spoke-Spoke) Опять же, в зависимости от требований бизнеса данный трафик может идти как через дата центр, так и напрямую между филиалами. Если используется второй вариант, то применяется технология динамического построения туннелей, когда первые пакеты маршрутизируются через Hub, после чего устанавливается дополнительный туннель Spoke-Spoke.

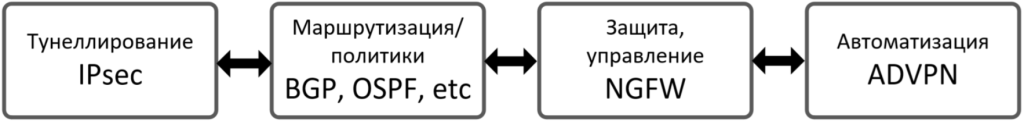

- Применяемые технологии. Для построение архитектуры SD-WAN FortiGate предлагает следующие подсистемы:

- IPsec Для построения туннелей и защиты трафика используется протокол IPsec. В случае выбора варианта с ADVPN, в качестве Remote Gateway на Hub указывается Dialup user, что означает, что туннель настроен на прием всех соединений с корректными ключами.

- Routing Обмен маршрутами осуществляется при помощи протокола динамической маршрутизации. Доступные: OSPF, BGP, RIP. Из данной тройки предпочтение следует отдавать BGP, поскольку он предоставляет самые широкие возможности по контролю анонсируемых маршрутов, а также обходится значительно меньшим количество control plane пакетов (по сравнению с OSPF).

- NGFW Решение о маршрутизации трафика принимается на NGFW FortiGate. В зависимости от требований это может быть либо физическое устройство, либо виртуальная машина. При этом, несмотря на то, что с точки зрения течения маршрутизации можно выделить hub и spoke, с точки зрения management plane все устройства являются равноправными и решение о маршрутизации трафика принимают самостоятельно.

- ADVPN Для автоматизации построения туннелей spoke-spoke используется проприетарная технология FortiGate ADVPN. Данная технология позволяет строить защищенные туннели, используя информацию, полученную в ходе phase 1 IKE. Могут применяться обе версии протокола IKEv1 и IKEv2, хотя их работа будет несколько отличаться (при процедуре обновления ключа; rekeying).

- Задачи типового проекта. Описав основные технологии, рассмотрим типовой проект и подберем подходящее оборудование. Начнем с базовых требований:

- Один дата-центр, в котором размещены сетевые ресурсы компании.

- Филиалы двух типов: 1 тип имеет доступ к ресурсам друг друга и к ресурсам дата-центра, 2 тип имеет доступ только к ресурсам дата-центра.

- Каждый филиал соединяется с дата центром через 2 независимых канала.

- Доступ в интернет осуществляется локально (local breakout).

- Переключением между каналами должно происходить автоматически, основываясь на IP SLA.

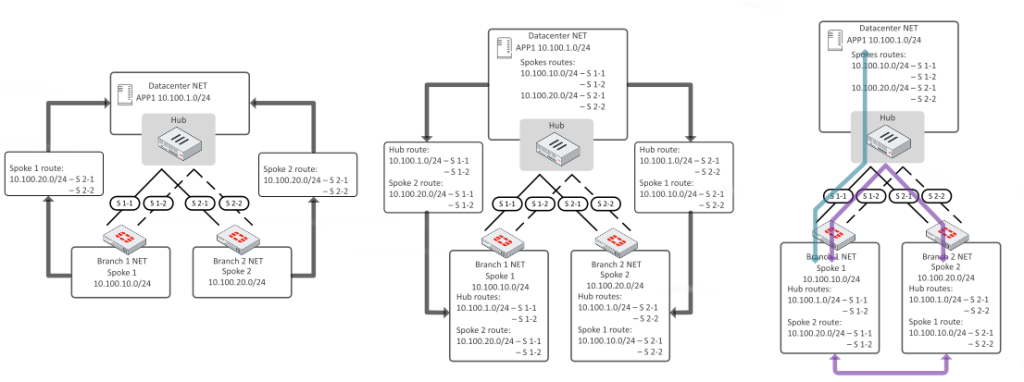

- iBGP Hub — выступает в качестве RR, для контроля анонсирования маршрутов используем prefix list и route map. Spokes — RR clients.

- eBGP Для упрощения схемы spokes — можно поместить в одну AS. Для того, чтобы spokes могли изучать маршруты друг друга используем функцию eBGP Allow AS in.

- OSPF Для ограничения объема служебного трафика используем stub area для spoke маршрутизаторов. Чтобы предотвратить появление ненужных маршрутов в RIB, необходимо воспользоваться distribute-list-in и route map.

- Трафик spoke-hub будет использовать существующий туннель.

- Трафик spoke-spoke будет использовать динамический ADVPN-туннель. (Кроме первых нескольких пакетов, которые пройдут через hub).

- Используются статические IPsec-туннели hub-spoke.

- Используются правила firewall для фильтрации трафика.

- Health checks

- SLA targets

- Link status

- Manual strategy

- Best quality strategy

- Lowest cost (SLA) strategy

- Load balancing strategy

- Интерфейсы SD-WAN

Для сети филиалов, целесообразно объединять в SD-WAN группу туннельные интерфейсы. Если один из них рассматривается как основной, ему присваивается меньшая метрика при выборе стратегии SD-WAN. - Performance LSA

Для выполнения проверок Health checks рекомендуется использовать IP-адреса находящиеся как можно «ближе» приложениям и ресурсам к которым мы организуем доступ. - Правила SD-WAN

Пункт который будет в наибольшей степени зависеть от требований конкретного бизнеса. Например: Сеть назначения — Datacenter NET, Стратегия — предпочитать линк с наименьшей стоимостью. - Политики Firewall

Необходимо в явном виде разрешить доступ к ресурсам. Нужно учитывать, что политики применяются в отношении SD-WAN зоны, а не отдельных SD-WAN линков. - Рекомендации по резервированию Если в компании существуют специальные требования для резервирования критических ресурсов или же сеть компании достаточно велика, что предполагает использование нескольких дата-центров, то можно применить одну из следующих схем:

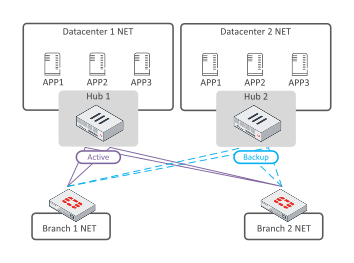

- Данная схема предполагает наличие нескольких центральных хабов, с которыми соединены все филиалы.

- Настройки IPsec и ADVPN остаются неизменными.

- Туннели до каждого из хабов объединяются в SD-WAN группы.

- Разделение групп на Active и Backup осуществляется за счет назначения большей стоимости линков для Backup SD-WAN группы.

- При данном подходе балансировка производится через назначение разным группам филиалов разных Active дата-центров.

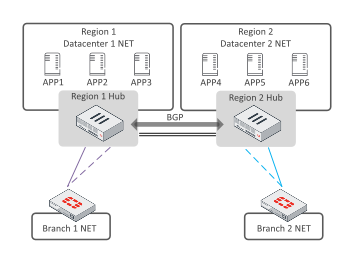

- Филиалы в каждом из регионов соединяются только с хабом данного региона.

- Настройки IPsec и ADVPN остаются неизменными.

- Обмен маршрутами между регионами осуществляется посредством протокола динамической маршрутизации (обычно это BGP).

- Если обмен трафиком между филиалами планируется только в рамках всей сети (т.е. предполагается построение межрегиональных ADVPN туннелей) для обмена маршрутами должен быть использован iBGP.

Dual-Hub

- Если обмен трафиком между филиалами планируется только в рамках одного региона, то для обмена маршрутами между регионами может быть использован eBGP.

Резервирование инфраструктуры филиала

Для резервирования инфраструктуры филиала существует несколько решений:- Отказоустойчивый кластер. В случае, если филиал — это полноценная офисная сеть, имеющая несколько проводных подключений, то стратегия резервирования не отличается от резервирования в рамках одного дата-центра. Подходящие по мощности устройства устанавливаются в отказоустойчивый кластер.

- Foritextender. Применяется в случае, когда установка кластера финансово не оправдана, а так же отсутствует резервируемое подключения к проводной сети. Fortiextender — это маршрутизатор, оснащенный 5G/LTE модемом (2 модемами в зависимости от модели), который может работать как в будучи интегрированным с NGFW Fortigate, так и в качестве отдельного устройства.